阿国运维网技术分享平台:桌面运维、网络运维、系统运维、服务器运维(及云服务器),精品软件分享、阿国网络、尽在北京运维网

攻击简介

设备对于上送CPU的SSH/Telnet协议报文存在限速,未经授权用户攻击或者过多用户同时通过SSH/Telnet方式登录设备,可能会导致设备脱管。建议通过使用白名单控制可登录管理设备的用户,防止设备被仿冒攻击和非法访问的安全风险。

现象描述

正常用户无法登录设备。

定位思考

| 定位手段 | 命令行 | 适用版本形态 |

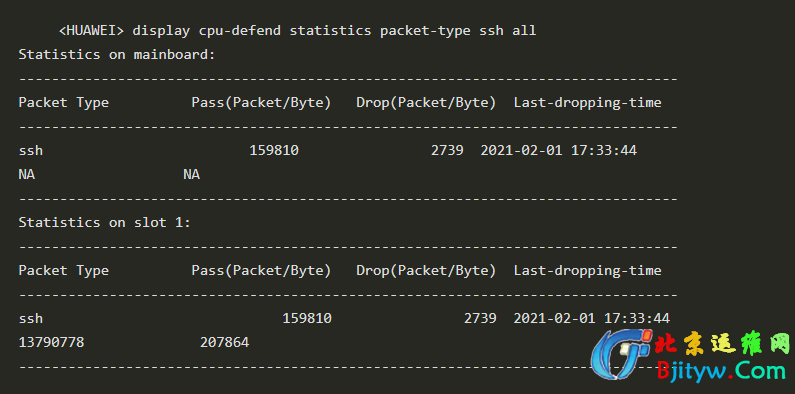

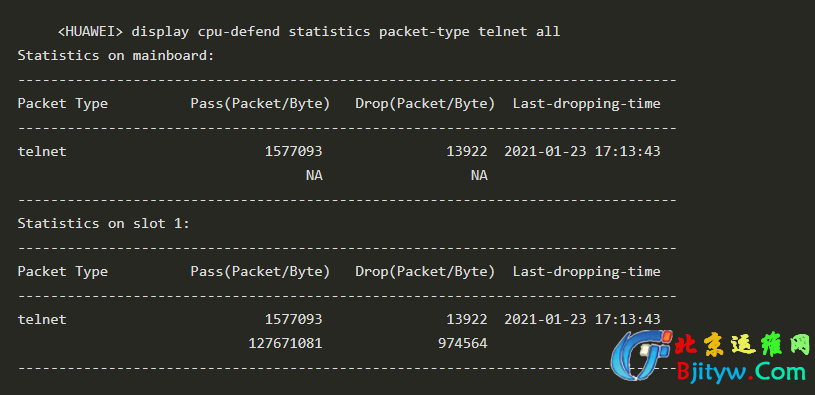

| 查看CPU-Defend丢包计数 | display cpu-defend statistics packet-type ssh all display cpu-defend statistics packet-type telnet all | V100R006C05版本以及之后版本 |

执行display cpu-defend statistics packet-type telnet all命令查看CPU-Defend计数里面是否存在Telnet协议报文CPCAR丢包,并且是否存在继续增长的趋势。

原因分析

未授权用户攻击,导致SSH/Telnet方式无法登录设备。

操作步骤

识别攻击源。

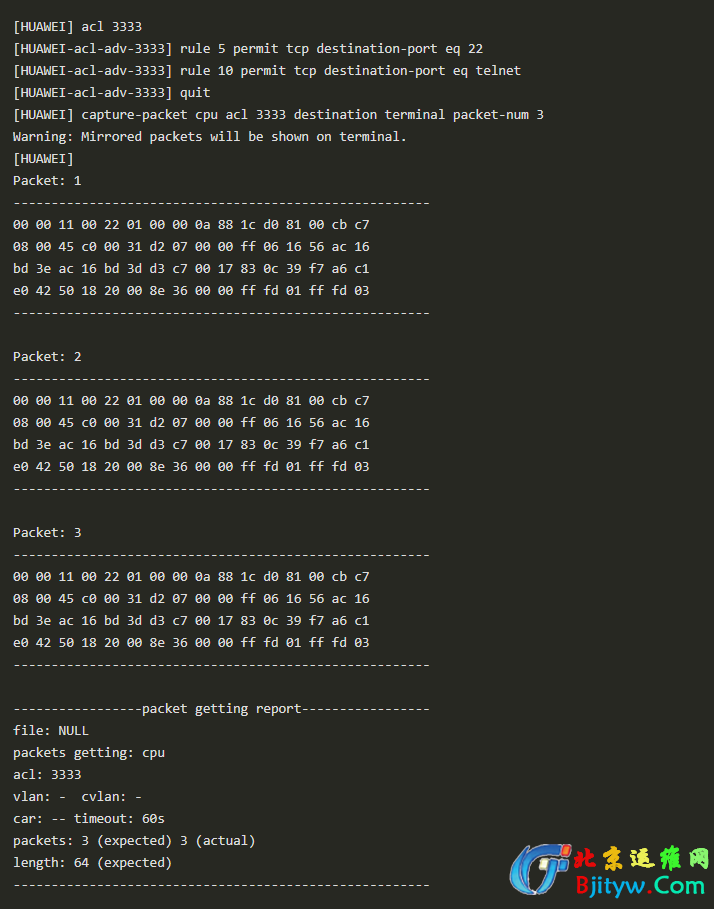

V100R006C05版本需要使用镜像获取报文,然后通过报文解析工具,比如wireshark解析获取到的报文。V100R006C05之后版本可以使用capture-packet cpu命令获取上送CPU的SSH/Telnet报文。以使用capture-packet cpu命令获取上送CPU的SSH/Telnet报文为例,识别出攻击源报文的源IP为172.22.189.62,目的IP为172.22.189.61,查看是否固定的源IP存在很多报文上送。下述回显中的ac 16 bd 3e代表的是源IP,转换为点分十进制的IP地址即为172.22.189.62。ac 16 bd 3d代表的是目的IP,转换为点分十进制的IP地址即为172.22.189.61。

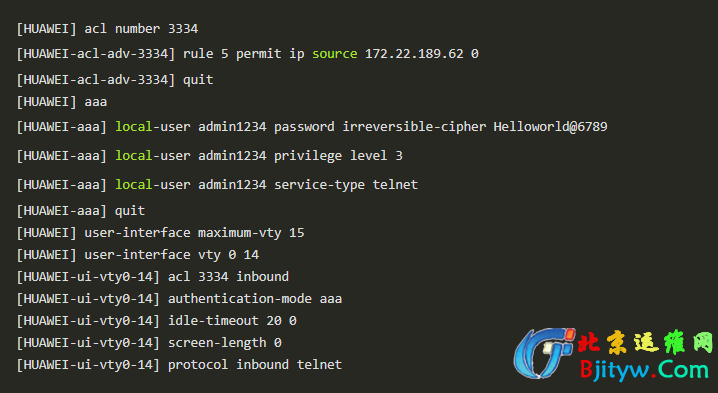

2.识别出攻击源后,通过部署安全策略限制用户登录,配置举例如下:

在V200R011C10SPC600以及之后的版本,可以通过telnet server acl 3334或者stelnet server acl 3334来做SSH/Telnet报文的过滤,在ACL中rule满足规格前提下(SSH跟Telnet的白名单用户的硬件规格之和为8,如果超过8条,则还是通过软件过滤非法用户),可以硬件过滤掉不在acl 3334中的用户SSH或者Telnet报文。

3.如果设备不需要通过Telnet方式登录,可以去使能Telnet服务器。