网站“被黑”是网络管理者在日常运维工作中极为头疼的问题,一方面黑客不断演进的手段使得攻击行为难以被感知,系统的高复杂度又让防范更加困难;另一方面,传统的应用及安防设备缺乏完整的通讯数据,这使得溯源工作难以开展。网站“被黑”事件,不仅影响了网站相关业务的正常运行,更严重影响了该网站所属单位的企事业形象。本案例将通过分析一起某门户网站“被黑”的真实案例,讲解如何准确定位攻击行为,并复盘整个攻击事件过程。

1.1 问题描述

某门户网站多次“被黑”,影响恶劣,已经引起相关领导的高度重视。由于运维管理人员不了解黑客的攻击手法,因此无法彻底避免这类安全事件发生,只能通过登录被黑服务器查找到被黑页面,并删除相关“黑链”信息等处理方式,这使得运维工作十分被动。

因此,该门户网站领导决定利用记录网络全流量的技术手段,经过多方比较,最终选择部署科来网络回溯分析系统(RAS)来收集全部网络流量,还原“事故现场”,从而彻底解决这一难题。当事件再一次发生之后,该网站运维人员第一时间联系了科来网络分析工程师,对本次安全事件进行针对性的分析工作。

1.2 分析过程

1.2.1 问题现象分析

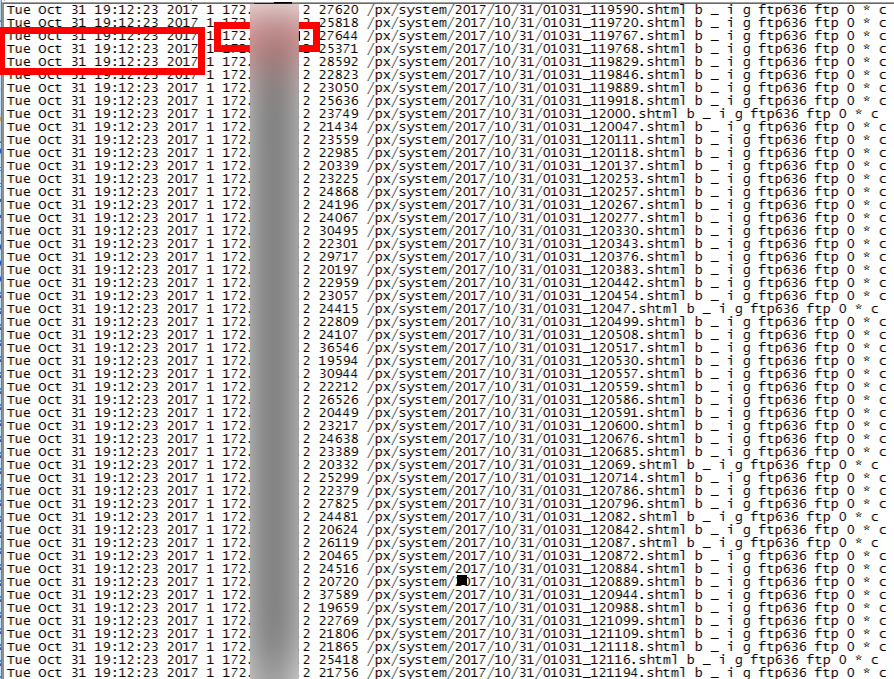

首先,科来网络分析工程师和客户运维工程师合作,通过登录被黑服务器,删除相关“黑链”信息,及时恢复网站的正常访问,并确定“被黑”时间为10月31日19点12分(服务器时间),进而了解到相关“黑链”是由172.X.X.2为制作服务器并通过FTP上传至被黑服务器,详情如下图所示。

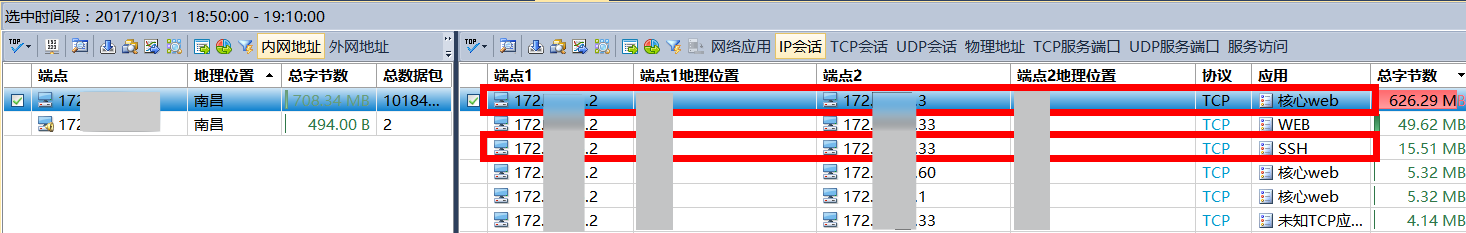

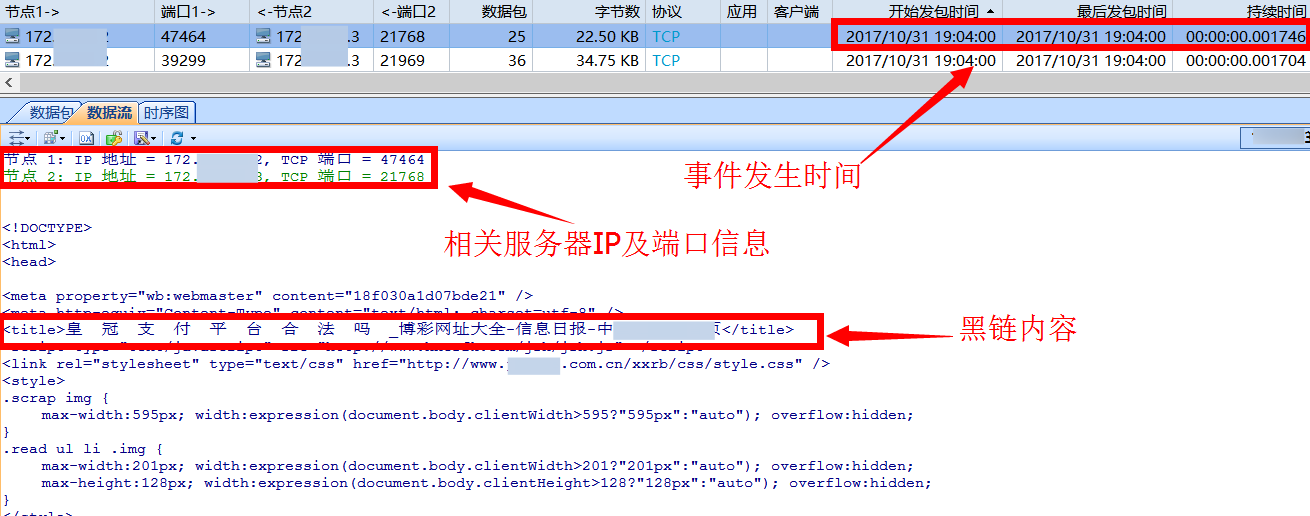

通过服务器相关日志提供的IP及时间信息,在科来网络回溯分析系统中找到该事件发生时段的流量,下载并回溯分析这段时间内的通讯数据,内容如下图所示。

在事发时间段,存在两个可疑点:

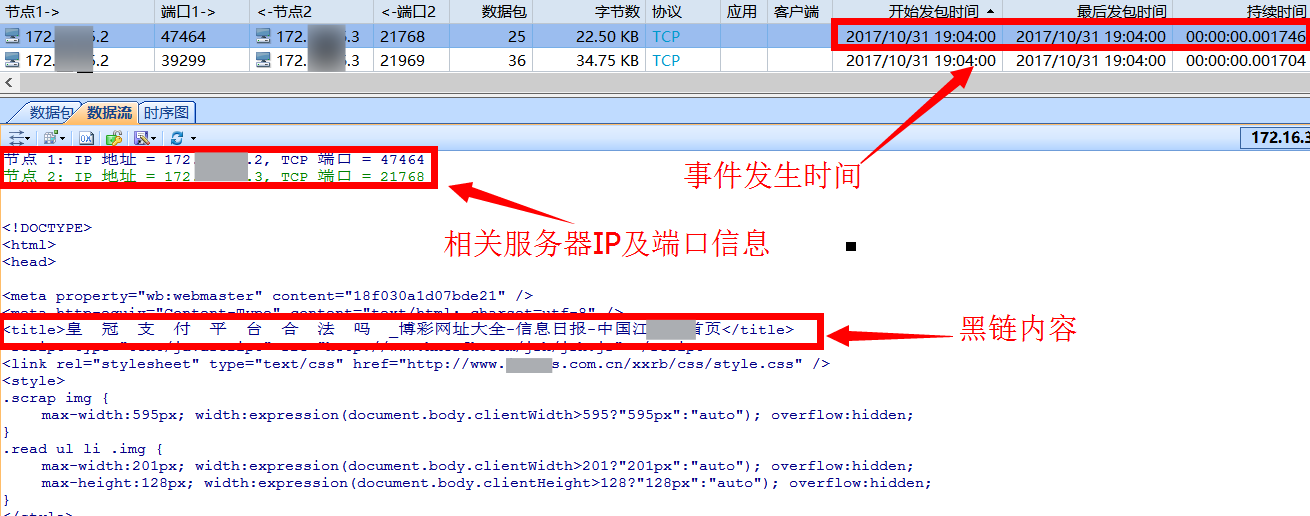

1)制作服务器172.X.X.2与发布服务器172.X.X.3进行过数据通讯,且通信内容就是将“黑链”上传至发布服务器,内容如下图所示。

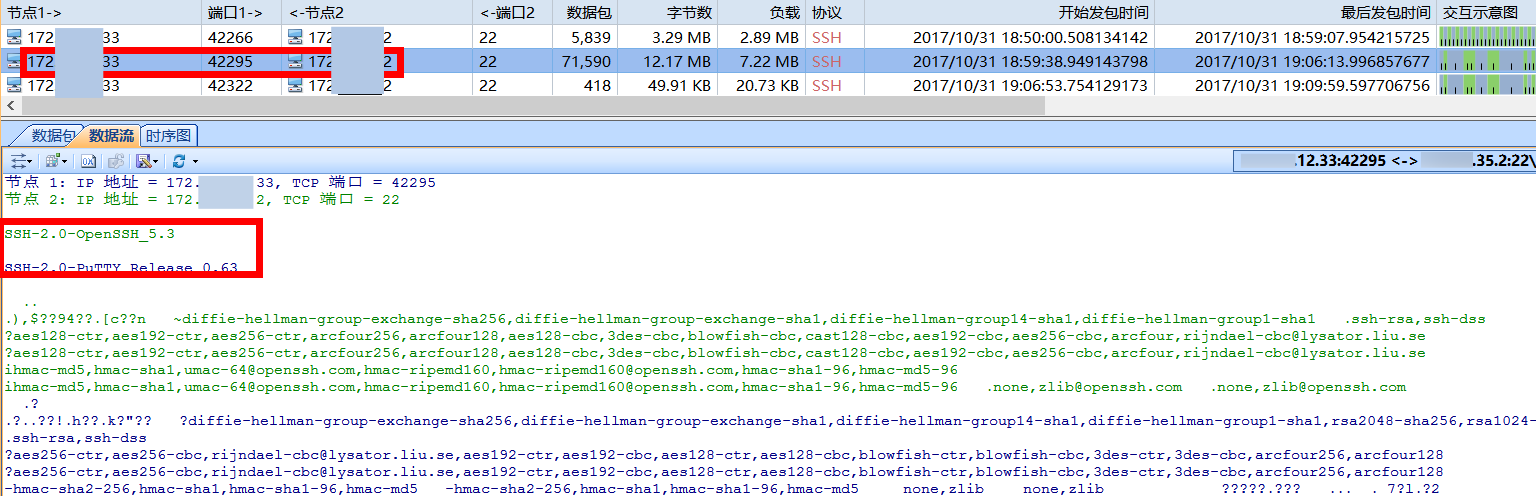

2)制作服务器172.X.X.2还与另外一台服务器172.X.X.33进行了数据通信,且使用的应用是SSH。SSH作为服务后台调试的软件,此时不恰当的出现而引起注意,如下图所示。

通过分析发现,172.X.X.33向172.X.X.2发起了后台数据的调试访问,故172.X.X.2并非直接“真凶”,还需要对172.X.X.33的通讯数据进行进一步分析确认。

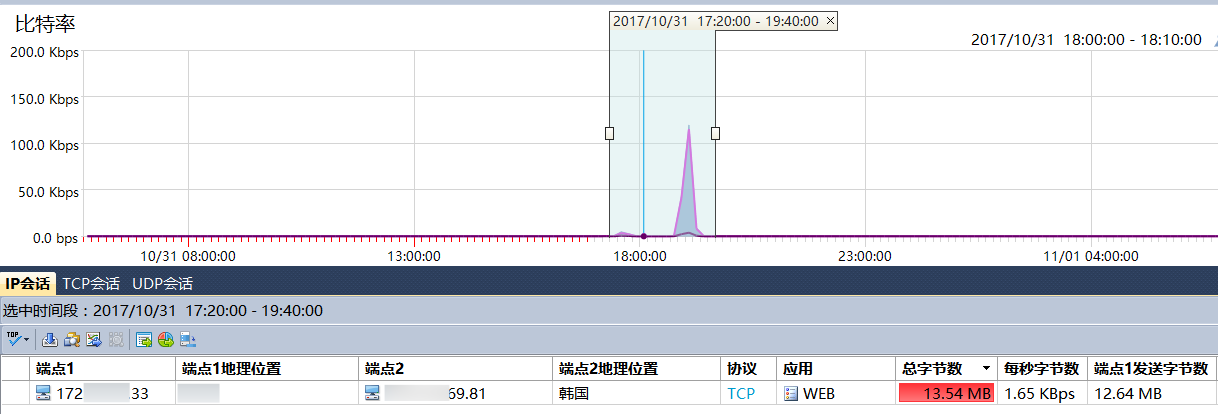

172.X.X.33为该网站移动端发布系统的服务器,能够直接与外界的互联网IP进行通讯。通过科来设备进行数据回溯,梳理出事发时间段内该嫌疑主机与其他主机的通讯记录,如下图所示。

如上图所示,除了正常来自国内互联网的访问IP,还隐藏着一个来自韩国的IP地址112.X.X.81。网站作为某省的著名门户网站,其主要的访问源都在国内,通常情况下不会有来自境外的访问,故此韩国IP有重大嫌疑。

对此,我们将172.X.X.33与112.X.X.81的通讯流量进行单独的回溯分析,其流量趋势,如下图所示。

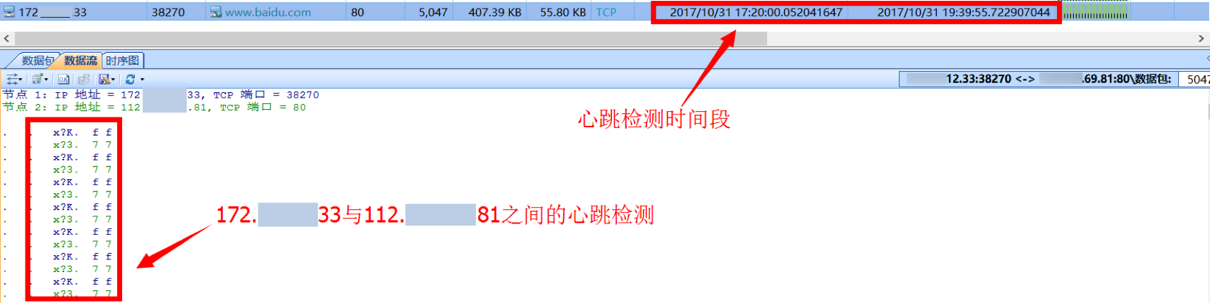

通过上图可直观的看到,172.X.X.33与112.X.X.81在17点20分至19点30分都存在持续性的流量通讯行为,通过进一步数据挖掘,可以看到172.X.X.33在17点20分对112.X.X.81首先发起了主动外联,并与境外主机建立了心跳检测的链接,如下图所示。

由于传统的安全防护设备只对由外至内的通讯流量进行安全监测,而本次连接是由内网IP主动发起,故成功避开了防火墙等安全设备的检测。由此可见,172.X.X.33这台服务器早已被黑客渗透,并被写入了恶意程序。

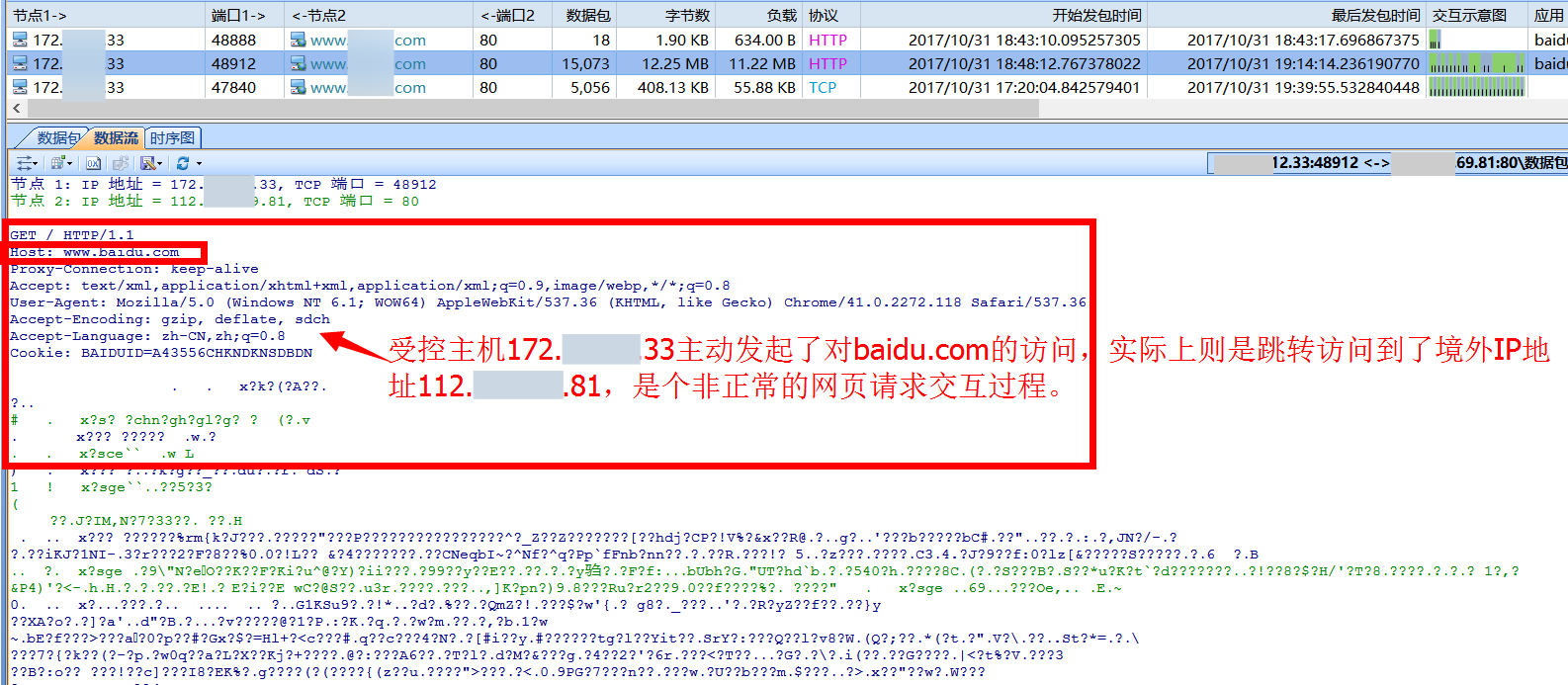

在连接建立以后,112.X.X.81开始对172.X.X.33进行远程操作,详情如下图所示。

受控主机172.X.X.33主动发起一个对www.baidu.com的访问请求,而实际地址却指向了境外IP地址112.X.X.81,由此可知,这是一个伪装的网页访问交互过程。本次会话持续时间段为18点48分12秒至19点14分14秒,表明黑客通过对受控主机172.X.X.33进行了长达26分钟的实际操控。

1.2.2 事件复盘

复盘整个事件需要我们将观察点返回至172.X.X.33、制作服务器172.X.X.2及发布服务器172.X.X.3上,还原整个“犯罪过程”:

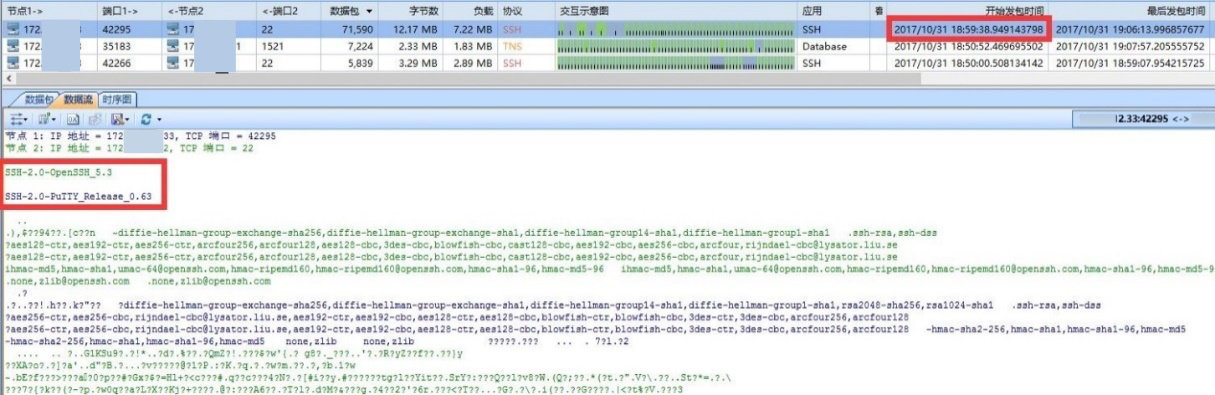

1)经过黑客与受控主机172.X.X.33的相关准备工作后,出于隐匿行踪的考虑,172.X.X.33首先与制作服务器172.X.X.2建立联系,并在18点59分38秒成功登录172.X.X.2的调试后台,并将其作为攻击跳板。

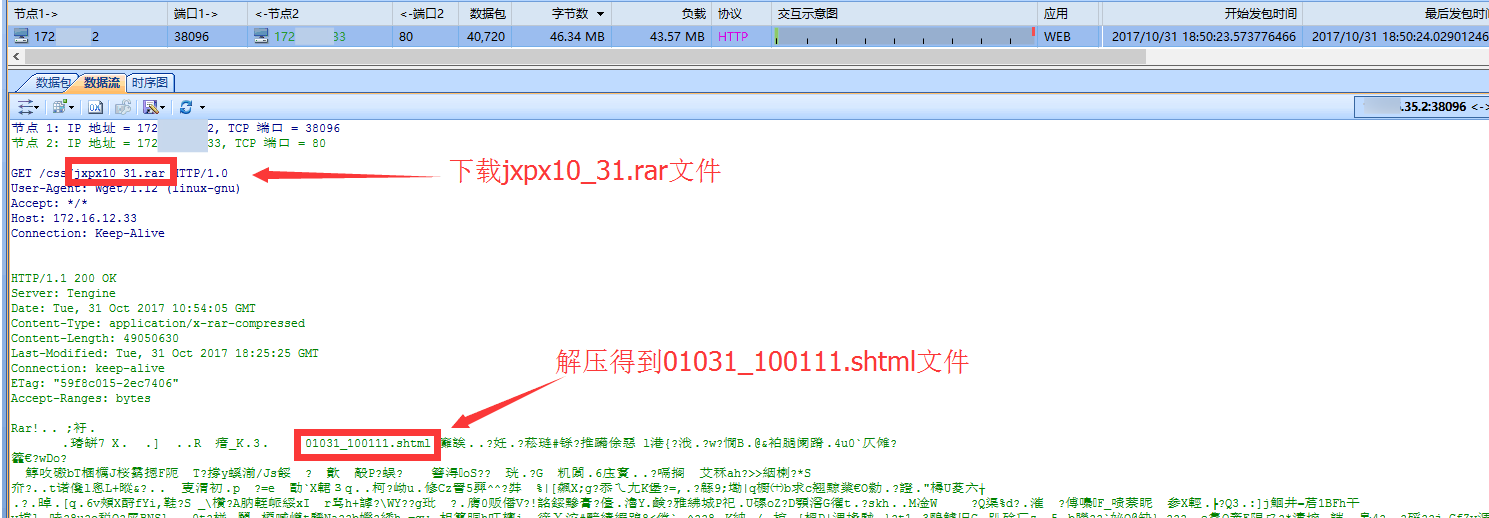

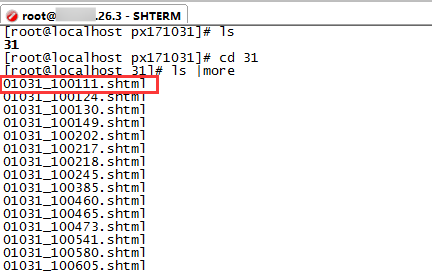

2)然后172.X.X.2在18点50分24秒对172.X.X.33进行反向访问,将黑客事先上传至172.X.X.33服务器的压缩文件jxpx10_31.rar进行下载,并解压得到01031_100111.shtml文件。

3)最后,再由“跳板”172.X.X.2将恶意文件上传至发布服务器172.X.X.3。经过发布服务器后台查询,01031_100111.shtml文件正是被上传至发布服务器的“黑链”文件。

1.3 分析结论

首先攻击者在该网移动端发布系统172.X.X.33上写入恶意程序,并通过其建立与网站的连接。通过该系统制作服务器172.X.X.2下载要发布的“黑链”,并上传给发布服务器172.X.X.3,最终实现了恶意链接的发布。由此可见,整个攻击过程隐蔽性高且经过长期策划,攻击者利用该网站作为门户网站的流量优势,发布恶意“黑链”谋求暴利,极大的损伤了该网站的声誉。

1.4 价值

网络全流量回溯分析,实现长期网络实时数据的完整保存,可以在发现问题时提供一定时间范围(根据采用设备的存储容量而定)内的回溯分析,为迅速定位问题发生原因提供了全面的分析依据,同时为网络安全事件发生后的数据取证提供了强有力的数据支撑。

另外,我们说网络全流量分析是应对安全问题行之有效的手段,因为再高级的攻击都会留下网络痕迹。通过对这些蛛丝马迹的跟踪分析,可以感知并发现未知威胁,复盘攻击手法,从而采取应对措施,及时止损。