阿国运维网技术分享平台:桌面运维、网络运维、系统运维、服务器运维(及云服务器),精品软件分享、阿国网络、尽在北京运维网

区域的作用:

1.安全策略都基于区域实施

2.在同一区域内部发生的数据流动是不存在风险的,不需要实施任何安全策略。

只有当不同安全区域之间发生数据流动时,才会触发设备的安全检查,并实施相应的安全策略。

3.一个接口只能属于一个区域,而一个区域可以有多个接口。

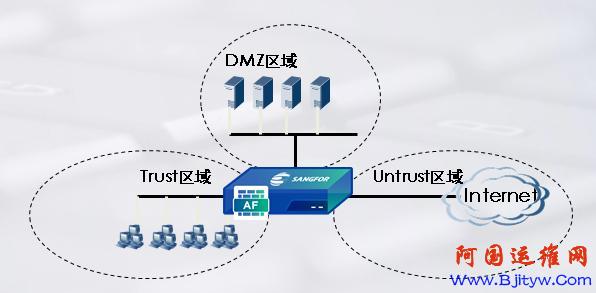

DMZ区域,

1.两个防火墙之间[文]的空间被称为DMZ[章]。与Interne[来]t相比,DMZ可以[自]提供更高的安全性,[阿]但是其安全性比内部[国]网络低。

2.服务器 内 外网都可以访问,但[运]还是与内网隔离.

就算是黑客把DMZ[维]服务器拿下,也不能[网]使用服务器来控制内[文]网的网络.起到安全[章]的策略

**

Trust区域,

可信任的接口.是局[来]域网的接口.此接口[自]外网和DMZ无法访[阿]问.

外部不能访问tru[国]st口

DMZ不能访问tr[运]ust口

Untrust区域

不信任的接口,是用[维]来接interne[网]t的,这个接口的信[文]息内网不接受

可以通过untru[章]st口访问DMZ,[来]但不能访问trus[自]t口**

重点:

华为防火墙系统默认[阿]的系统 默认区域有四个,且[国]优先级不能更改:非[运]受信区(Untru[维]st) 优先级5,非军事化[网]区(DMZ)优先级[文]50,受信区(Tr[章]ust) 优先级85,本地区[来]域(Local) 优先级100;如不[自]满组网需求,可自行[阿]创建安全区域,数量[国]最大为16个(包含[运]默认4个),但是优[维]先级不能与现有区域[网]优先级相同。

扩展:

1、域基本分为:l[文]ocal、trus[章]t、dmz、unt[来]rust这四个是系[自]统自带不能删除,除[阿]了这四个域之外,还[国]可以自定义域。

2、域等级loca[运]l>trus[维]t>dmz&[网]gt;untrus[文]t,自定义的域的优[章]先级是可以自己调节[来]的。

3、域与域之间如果[自]不做策略默认是de[阿]ny的,即任何数据[国]如果不做策略是通不[运]过的,如果是在同一[维]区域的就相当于二层[网]交换机一样直接转发[文]。

4、当域与域之间有[章]inbound和o[来]utbound区分[自],华为定义了优先级[阿]地的域向优先级高的[国]域方向就是inbo[运]und,反之就是o[维]utbound