CC攻击(Challenge Collapsar)类属于DDoS攻击(分布式拒绝服务),是一种常见的网络攻击手法。攻击者借助代理服务器或者肉鸡,生成指向受害主机的合法请求,向受害主机不停发送大量数据,从而造成网络链路拥塞,致使服务器资源耗尽直至宕机崩溃。本案例详细分析了CC攻击的手段及原理,便于大家针对各类型的CC攻击实施有效的防范措施。

3.1 问题描述

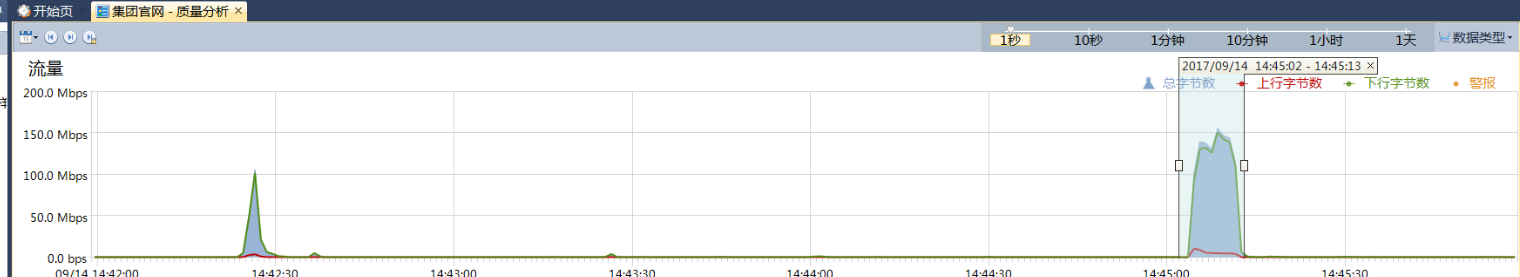

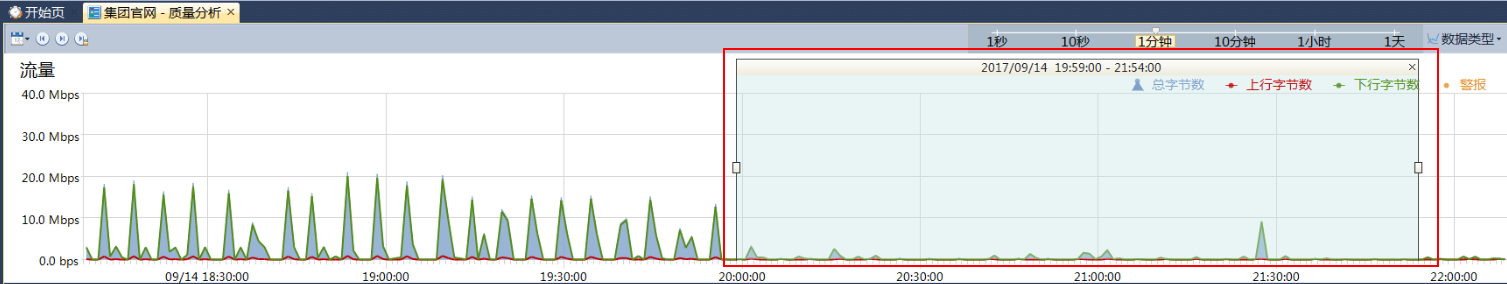

科来网络分析工程师[文]应邀为某集团用户进[章]行网络安全分析服务[来],在通过科来设备检[自]查该集团官网的应用[阿]质量时发现异常,即[国]在以“1分钟”为时[运]间周期下发现该集团[维]官网应用流量呈现规[网]律性突发状况,如下[文]图所示。

图 3-1

3.2 分析过程

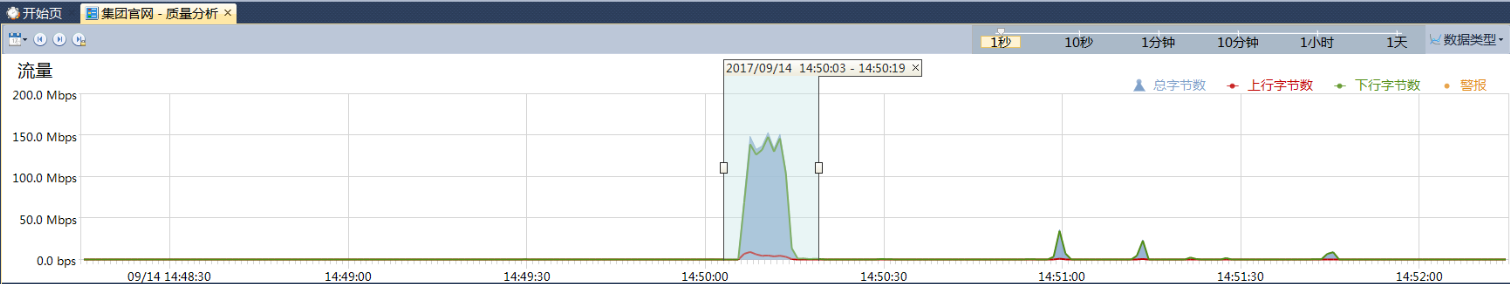

为了解具体情况,选取其中的周期性突发流量进行比对,并选取“1秒”刻度展示流量走向,发现每隔5分钟便有持续10余秒的突发流量,流量峰值达到150Mbps,已超过出口链路的带宽,如下图所示。

图 3-2

图 3-3

任选多个高发流量分别进行深度分析:发现访问的客户端来自国内外多个地区,客户端总数平均在170个。在对流量指标进行排序后,发现所有客户端的访问流量大小、数据包数量及其他指标均相似。因在正常情况下,客户端访问官网产生的流量应相差较大,故怀疑官网遭受攻击或被扫描。

图 3-4

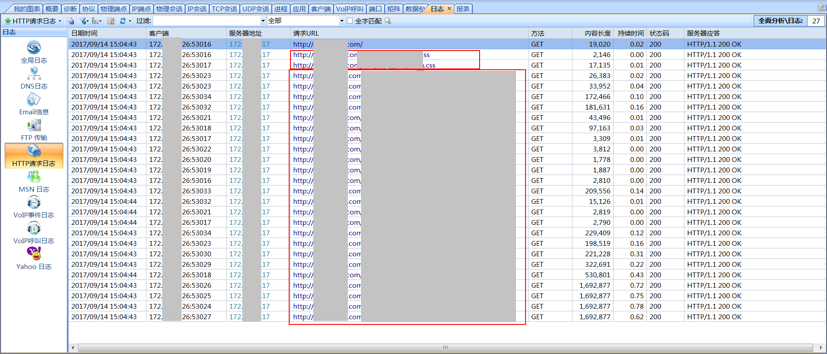

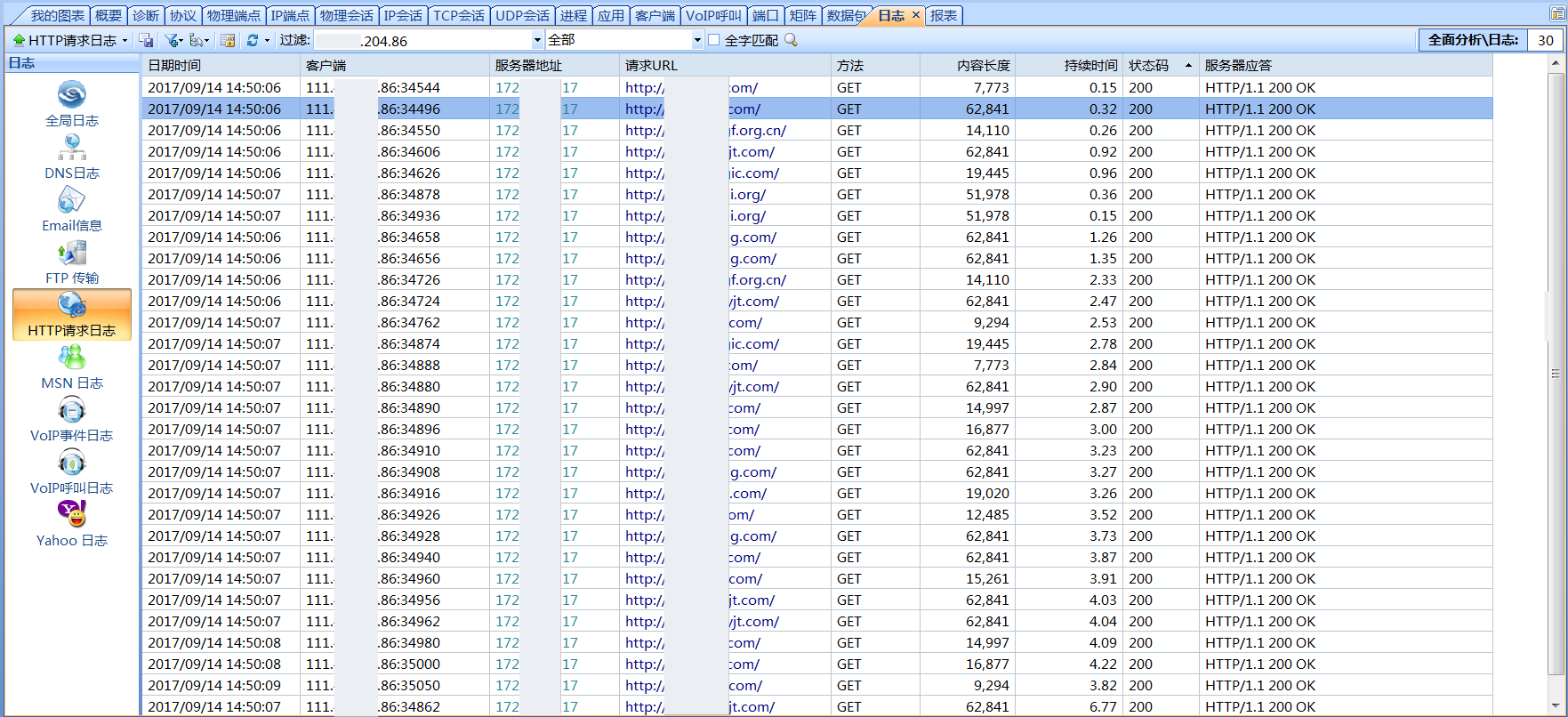

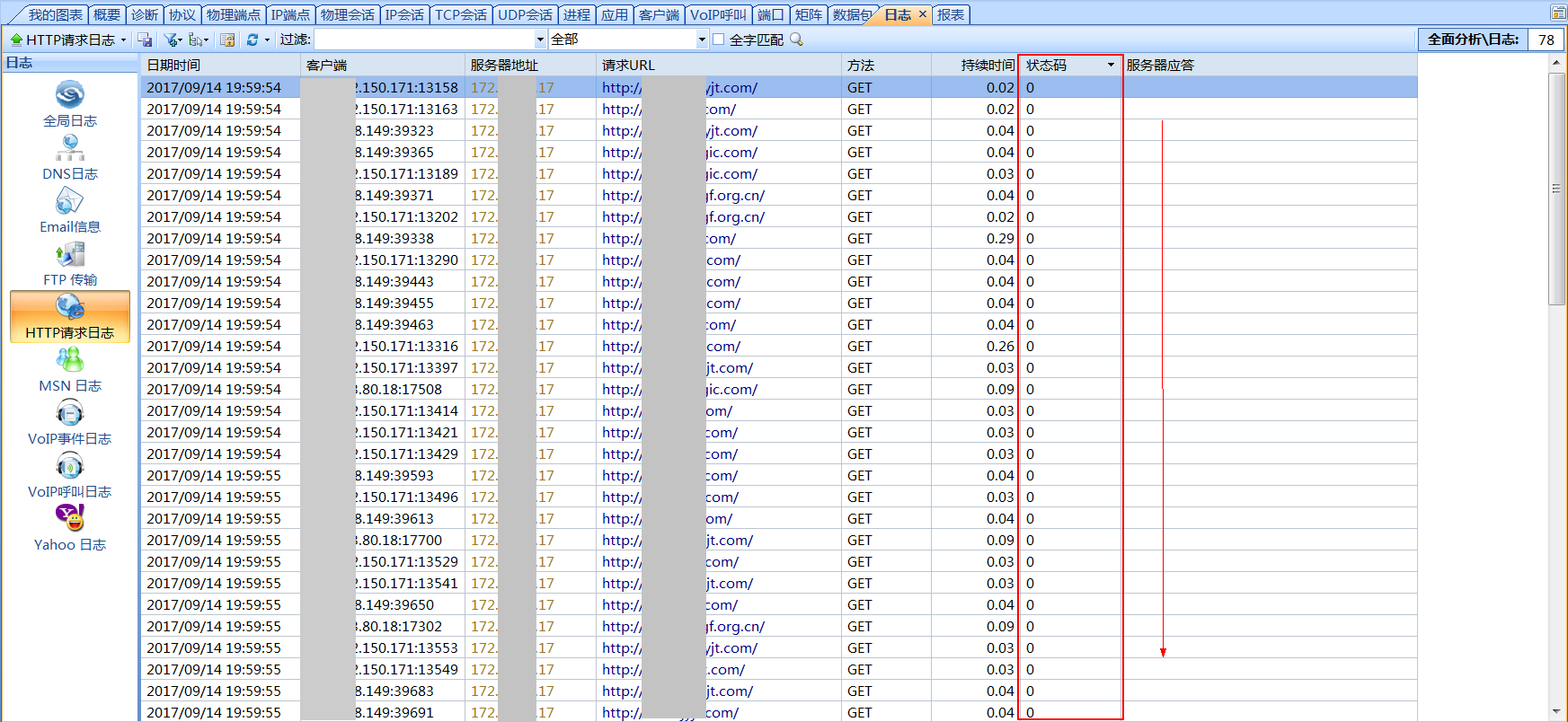

针对客户端的访问流[章]量进行深度解码分析[来],发现该现象具有以[自]下特征:

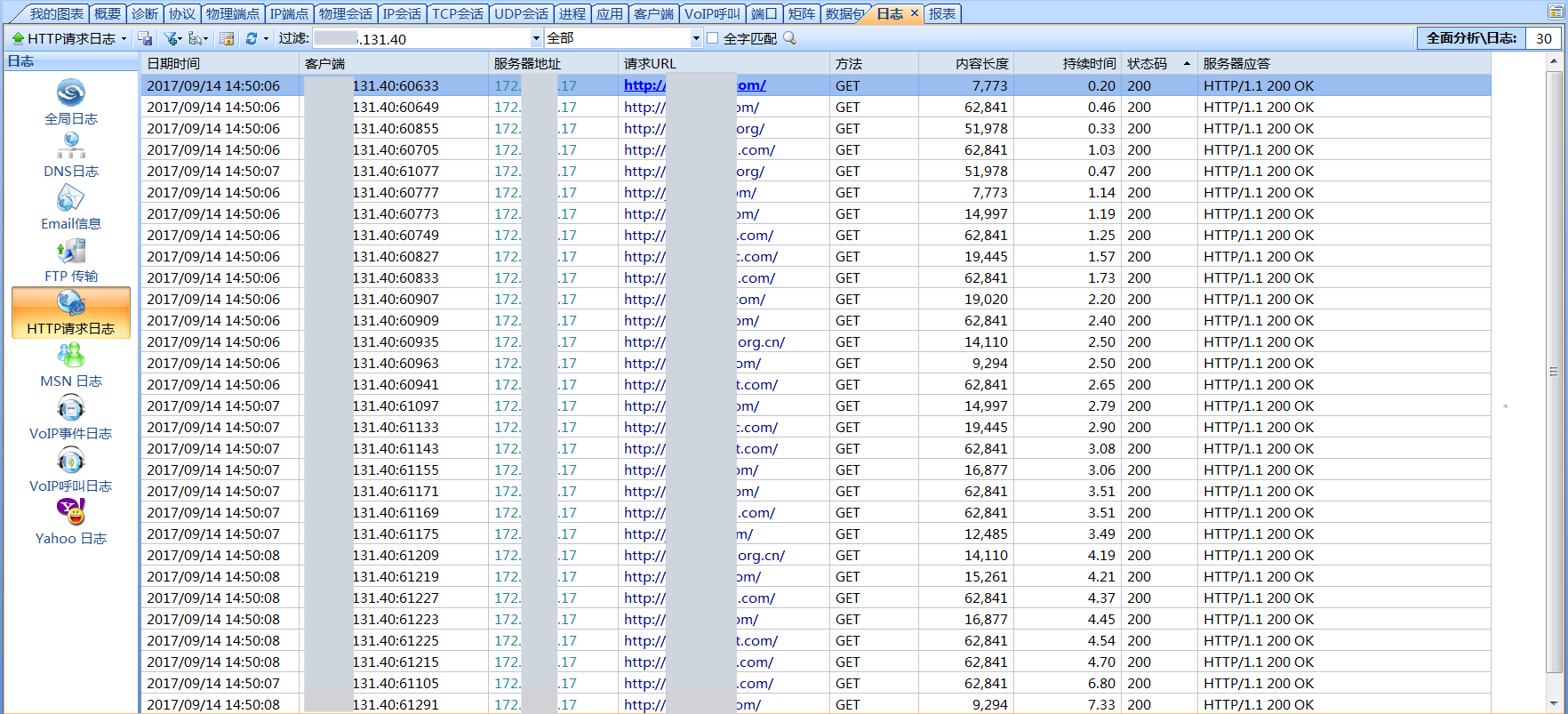

每个客户端对官网服[阿]务器(X.X.19[国].17)访问均达到[运]30条。那么,按照[维]平均170个客户端[网]数量推算,共计发生[文]5100次并发请求[章]。

每个访问请求均是G[来]ET合法请求,服务[自]器无法拒绝(见下图[阿]中服务器应答为“H[国]TTP/1.1 200 OK”),且请求的[运]URL均属于集团及[维]子公司的合法网站域[网]名。每个客户端对这[文]些域名重复性发起请[章]求。

正常访问在打开网站时会附带对图片、插件、控件等元素的请求,下图为正常访问:通过浏览器打开网站时会请求相关图片、控件等元素。

图 3-5

而本次攻击的请求页面均只访问网站的根路径(见图中URL),如下两图所示。

图 3-6

下图为正常访问:通过浏览器打开网站时会请求相关图片、控件等元素。

图 3-7

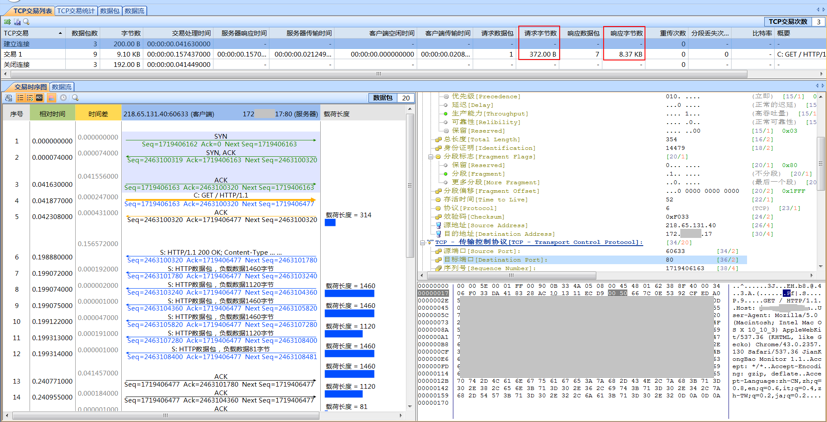

对其中某一会话进行分析均可见类似“放大攻击”现象。如下图示:客户端请求数值大小为372B,而官网服务器回应数值大小为8.37KB,两者字节数比例1:23.04,相差悬殊。

图 3-8

3.3 分析结论及建议

3.3.1 结论

综上分析,可判定官网每隔5分钟遭受一次CC攻击(即HTTP Flood攻击)。攻击者利用百位数级别的客户端(肉鸡或代理设备)同时向集团及子公司的网站发动“不能被拒绝”的请求(请求的路径均是网站域名的“/”路径),由于请求开销远小于官网服务器应答的开销,因此造成“放大攻击”。

造成如下危害:

出口链路拥塞:攻击时流量高达150Mbps,超过带宽上限。

服务器性能严重消耗:遭受攻击时主机负载率快速提高接近100%,短时间内服务器性能受到严重消耗。倘若攻击时间持续加长,服务器资源将耗尽并宕机崩溃,如下方服务器性能监控图示。

图 3-9

浏览官网的体验较差:本例攻击间隔5分钟发动一次,每次攻击只持续10余秒,因单次攻击时长比较短,故官网页面打开缓慢的现象并不明显。假如CC攻击改为持续性攻击策略,势必会造成出口链路严重拥塞,服务器处理性能枯竭并导致官网访问异常。

3.3.2 建议

通常发动CC攻击时,攻击者会用攻击软件同时模拟多个用户,向目标网站发起多个请求。为防止攻击地址被屏蔽,这些软件会利用内置代理攻击的功能,通过多个代理服务器模拟多用户向目标发起攻击,使封锁指定IP的防御方式失效。

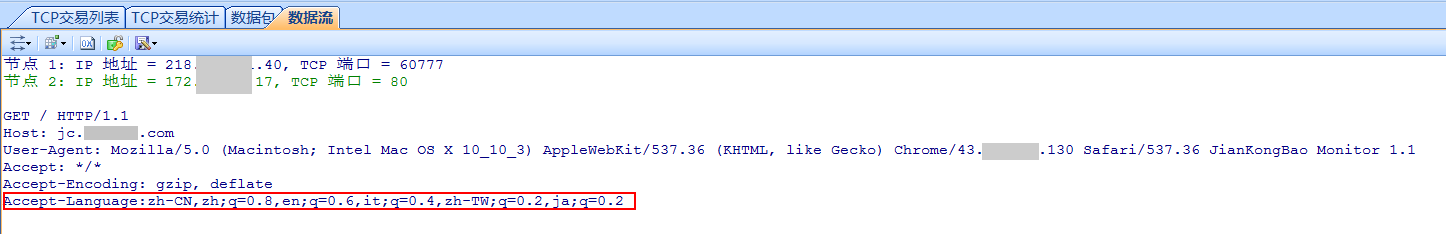

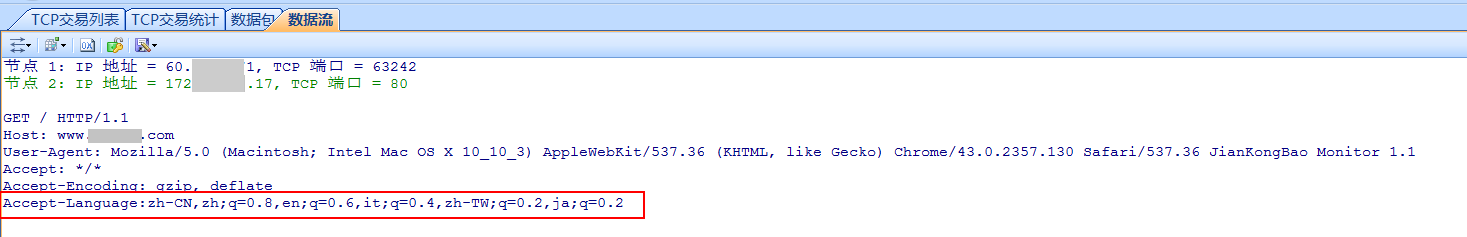

本案例中的攻击IP[来]数量庞大且分散无明[自]显规律,常规上以边[阿]界防护设备实现阻断[国]IP黑名单的方式难[运]度较大,但由于通过[维]代理发起的攻击方式[网]普遍存在共同特征,[文]找到该特征便可对安[章]全设备自定义特征进[来]行防护。

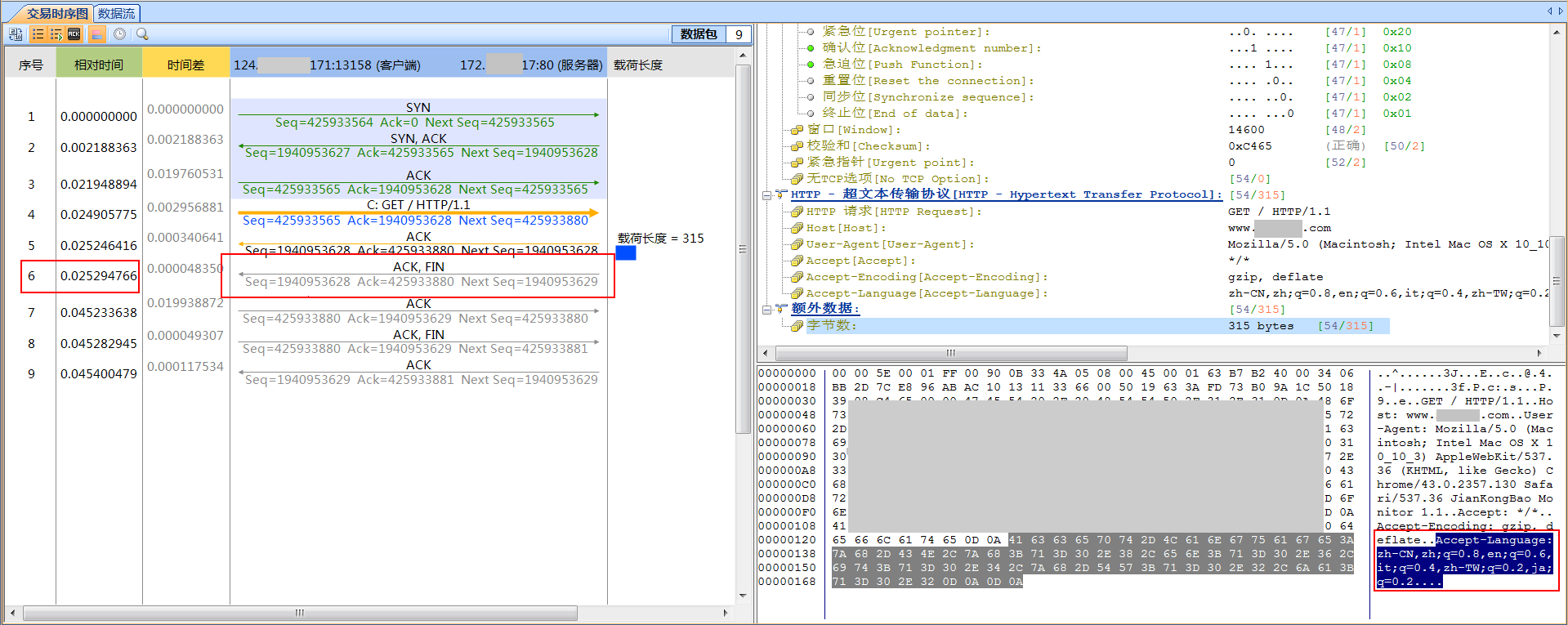

比对同个客户端不同[自]会话的请求及不同客[阿]户端的请求进行分析[国]发现,其http首[运]部都包含同个特征。[维]如下图比对:

Accept-Language:zh-CN,zh;q=0.8,en;q=0.6,it;q=0.4,zh-TW;q=0.2,ja;q=0.2

图 3-10

图 3-11

图 3-12

科来网络分析工程师建议在安全设备WAF上自定义特征过滤,以此防范CC攻击。通过管理员后期反馈了解到:该措施效果明显,服务器性能负载一直处于良好状态。

3.3.3 防护效果

WAF自定义防护后,通过视图可见防护效果显著,如下图所示。

查看WAF外侧采集点捕获的流量交易日志,可见CC攻击的请求服务器均无应答。这表明恶性请求已被WAF成功拦截,请求不再转发到官网服务器,如下图所示。

图 3-14

对CC攻击的TCP交易进行深度分析:观测到攻击IP发送GET请求,随之WAF命中特征阻断策略并发送FIN报文关闭交易。该策略成功减少了应答数据占用的网络带宽开销及服务器性能的消耗,如下图所示。

图 3-15

经过上述分析,可以[网]看到恶意请求均被成[文]功拦截,网络流量也[章]得到有效控制。但是[来]有一点值得我们思考[自]:攻击者倘若加大攻[阿]击力度,比如增加攻[国]击客户端数、增加请[运]求数、不间断请求等[维]手段,依然会影响到[网]网络下行带宽开销并[文]严重消耗WAF性能[章],从而影响官网访问[来]的体验。

面对这种情况,如果[自]安全设备可以对同一[阿]个攻击IP命中5次[国](数值可自由设定)[运]特征时,便自动地将[维]该IP标记为黑名单[网]进行封锁(通过设置[文]封锁时间后自动恢复[章],减少误封锁),便[来]可以实现让攻击IP[自]无法与WAF完成三[阿]次握手,实现更有效[国]的防护。

3.4 价值

科来网络流量分析技术能够做到抽丝剥茧式分析,有效深入理解各类攻击的攻击途径以及造成的危害影响。通过提取恶意流量特征及行为,以及数据包的深度分析,做到攻者有“攻招”,防者有“防招”。